Jetzt Schutz vor Man-in-the-Middle-Angriffe erhalten 2021

Schutz vor Man-in-the-Middle-Angriffe

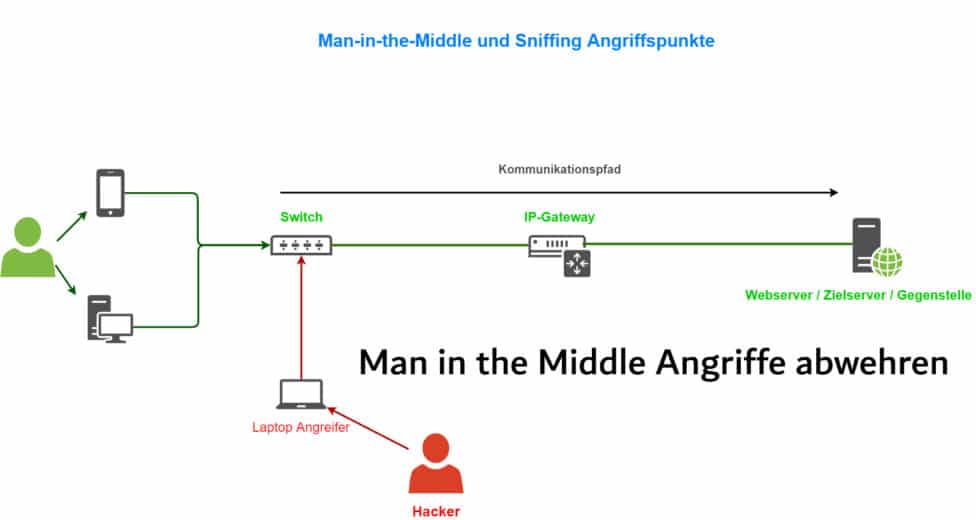

In meinem letzten Beitrag – Man in the Middle Angriffe verstehen – habe ich euch erklärt, was es mit Man-in-the-Middle-Angriffe auf sich und was damit genau gemeint ist. Daher möchte ich euch in diesem Beitrag Tipps und Tricks mit an die Hand geben, die helfen sollen, euch vor solchen Angriffen zu schützen.

Zu den hier vorgestellten Schutzmaßnahmen ist anzumerken, dass diese Maßnahmen nicht komplett von euch im Einzelnen umzusetzen sind, da es hier natürlich auf die von euch genutzte Infrastruktur ankommt. Soll heißen, ob ihr zum Beispiel eine eigene Domäne eurer eigen nennen könnt beziehungsweise, welche Hardware-Komponenten ihr in eurem Netzwerk einsetzt.

Generell kann ich euch nur den Rat geben, dass ihr ein paar Euro in die Hand nimmt und euch so ein paar Komponenten zulegt, um euer Netzwerk nicht nur vor Man-in-the-Middle-Angriffe, sondern auch vor anderer Art von Bedrohungen zu schützen.

Eine Liste mit Komponenten, die ihr euch vielleicht anschaffen solltet, habe ich euch am Ende von diesem Artikel aufgelistet.

Auch wenn es sich bei manchen dieser Links um Affiliate-Links handelt, so dienen diese nicht dazu, mich mithilfe einer Provision durch von euch gekaufter Produkte zu bereichern (für euch ändert sich eh nichts am Verkaufspreis und ihr unterstützt damit diesen Blog), sondern spiegeln diese eine klare Empfehlung meinerseits, als einen zusätzlichen Schutz vor Attacken da.

Ich empfehle nur das, was ich in gleicher oder aber in ähnlicher Form selbst nutze!

Schutz vor Man-in-the-Middle-Angriffe | Schutzmaßnahmen

Schutz aktiver Netzwerk-Komponenten (Firewall, Switch, etc.)

Zugangskontrolle für Komponenten

- Austausch der Standard Benutzerdaten durch sichere Passwörter

- Physischen Zugang zu Netzwerk-Komponenten erschweren (abschließbarer Raum oder Netzwerkschrank)

- Mechanische Verriegelung von Ports

Schutz von Endpoints wie PC, Mobile Device, etc.

- Antivirus-Schutz

- Einrichten einer Gerätesperre für Mobile-Devices

- Richtig konfigurierte Firewall

- Richtig konfigurierte managend-Switch

- Patchmanagement für Endpoints und Server und aktive Netzwerk-Komponenten

- Rechte-Freigaben so viel wie nötig und so wenig wie möglich

- Keine Nutzung von Standard-Passwörter

- Nur wirklich nötige Serverdienste und Dienste im Allgemeinen freigeben oder zur Verfügung stellen

- Nicht genutzte USB-Ports schützen

Schutz für passive Netzwerk-Komponenten

- Mechanische Verriegelung von Ports

- Zugangskontrolle wo möglich

Zusätzlich erweiterter Schutz vor Man-in-the-Middle-Attacken

Schutz vor Attacken auf Switches

- Austausch von unmanaged Switch gegen managend Switch

- Unterteilung des Netzwerks in einzelne virtuelle Subnetworks (VLANs)

- Einsatz von Dynamic-ARP-Inspection gegen MAC-Flooding und ARP-Poisoing

- Bindung der Ports an spezifische MAC-Adressen

- Abschalten nicht benötigter Switch-Ports

Absicherung von Endpoints

- Statische ARP-Eintrag für das Standard-Gateway setzen

Firewall-Konfiguration

- Blockieren von Protokoll ICMP-Typ 5 Redirect-Nachrichten

- DNSSec einrichten

Schutz vor Man-in-the-Middle-Angriffe | Allgemeine Netzwerk-Schutzmaßnahmen

- Absicherung des Netzwerkverkehrs durch verschlüsselte Verbindungen

- Nutzung von Authentifizierung (Radius-Server, Active-Directory, etc.)

- Zertifikatsfehler nicht einfach ignorieren und bedenkenlos akzeptieren

Wichtig für interne Netzwerk-Domänen

- Nur öffentliche auflösbaren Top Level Domain-Namen für die interne Domänen nutzen, da sonst keine Zertifikate für interne Domänen ausgestellt werden können, die durch eine öffentliche Zertifizierungsstelle zertifiziert sind und diese somit immer beim Aufruf einer internen https-Domain einen Zertifikatsfehler anzeigen.

Man-in-the-Middle-Angriffe – Meine Tipps für Sicherheits-Ergänzungen für euer Netzwerk

In dieser bebilderten Liste ;), habe ich euch mal eine Aufzählung von Komponenten aufgeführt, die ich selbst im Einsatz habe und somit auch für nützlich erachte.

Natürlich muss das jeder für sich selbst entscheiden und seinen eigenen Erfordernissen entsprechend anpassen! Damit möchte ich mitteilen, dass sicherlich nicht jeder 19″ Zoll-Komponenten bei sich im Netzwerk einsetzt oder aber für manche Dinge nicht so viel Geld bereitstellen möchte.

Tools für einen mechanischer Schutz von Netzwerk-Komponenten und Endgeräten

Ein absolutes Muss vor der Nutzung manipulierter USB-Sticks und modifizierter Ladekabel von mobilen Endgeräten zu schützen.

Die Nutzung solcher Sticks und Kabel, ist der häufigste Angriffsweg, um Zugriff zu einem Netzwerk zu erhalten!!!

- Das Netzwerkgehäuse im 19-Zoll Format verfügt über 9 Höheneinheiten zur Montage von...

- Zur Kabelzuführung sind verschließbare Öffnungen in Boden, Dach und der Rückwand vorhanden, die...

- Die abnehmbaren und verschließbaren Seitenwände sorgen für eine sehr gute Zugänglichkeit des...

- Jeder Netzwerkverteiler-Schrank ist für die Montage einer separat erhältlichen Dachlüfter-Einheit...

- Für freistehende Installationen können optional erhältliche Standfüße oder Rollen an der...

Schutz der aktiven Netzwerk-Komponenten

Managed Switch

Bei diesem Switch gibt es im Gegensatz zu Switches von Ubiquiti (habe davon die Access-Points im Einsatz) super Konfigurations-Möglichkeiten, um sicherheitsrelevante Einstellung gegen die oben vorgestellten Angriffs-Szenarien zu konfigurieren.

Diesen Switch gibt es auch noch in einer günstigeren Variante ohne POE-Unterstützung.

Bei diesem Switch gibt es im Gegensatz zu Switches von Ubiquiti (habe davon die Access-Points im Einsatz) super Konfigurations-Möglichkeiten, um sicherheitsrelevante Einstellung gegen die oben vorgestellten Angriffs-Szenarien zu konfigurieren.

Diesen Switch gibt es auch noch in einer günstigeren Variante ohne POE-Unterstützung.

Meine eingesetzten Access-Points

Sind nicht erforderlich!!! Sondern sollen nur einen Einblick geben, welche Netzwerk-Komponenten ich zurzeit, nutze, da ich das des Öfteren gefragt werde.

Diese Access-Points habe ich in meinem ganzen Haus sowie im Außenbereich eingesetzt.

Als Unifi-Controller läuft bei mir als virtuelle Maschine auf meinen Proxmox-Server.

Klasse finde ich bei diesen Access-Points, dass diese auch im Außenberiech verbaut werden können und so eine günstige Alternative, für die doch meist teureren AC anderer Hersteller sind, die vergleichbare Ausstattung anbieten.

Weiterhin ist der Support mit neuer und aktueller Firmware bisher wirklich super.

Bevor diese Access-Points den Weg zur mir gefunden haben, hatte ich Access-Points der Firma Sophos im Einsatz. Doch waren diese zu einem durch die proprietäre Nutzung (nur verwendbar mit Sophos Firewall-Produkten) ein Dorn im Auge und für meine Einsatzvorgaben (u.a. Einsatz im Außenbereich) einfach zu teuer.

Eingesetzte Hardware-Firewall

Der Einsatz einer Hardware-Firewall ist für mich ein ganz klares „ja muss sein“.

Für alle die Smart Home, KNX, HomeOffice einsetzen und den Sicherheitsaspekt wirklich ernst nehmen, führt an dieser Komponente kein Weg vorbei.

Auch ich sitze in einem „smarten Home“, doch ist bei mir alles schön fein Netzwerktechnisch getrennt und ich kann Dienste mit Heimweh zu ihrem Hersteller ihre Verbindung kappen.

In meiner beratenen beruflichen Tätigkeit unter anderem für größere Projekte in der Baubranche (Elektrotechnik), habe ich technische Elektro-Installationen mithilfe von KNX gesehen, die sich ungesichert und im gleichen Netzwerk wie die IT-Infrastruktur befunden haben und sich so jeder Angreifer Zugang zur Gebäudesteuerung hätte / hat verschaffen können.

Eine ausführliche Beschreibung der Spezifikationen, weiterführende Beiträge zur Installation einer Firewall-Distribution und wie ihr ein Bios-Update für dieses Board durchführt, findet ihr weiter unten.

Weiterführende Beiträge zum Thema

Proxmox VE mit fail2ban absichern

Proxmox VE basierend auf Debian 12 mit fail2ban absichern Eine Möglichkeit einen öffentlichen Proxmox Server gegen Brute Force-Angriffe abzusichern, ist der Einsatz von dem Tool ‚fail2ban‘. In diesem kurzen Tutorial zeige ich, wie mit Hilfe von fail2ban, der Zugriff des Service ‚SSH‘ und der Zugriff auf den Port ‚8006‘ des Dashboards, abgesichert wird. Ausgangslage In…

Video | Pihole mit aktueller PHP-8.3 installieren

https://youtu.be/OwFPGSXQMj0

Aktuelle Probleme mit Fotos im Community-Forum

Leider gibt es zur Zeit Probleme mit der Anzeige von vorhandenen Bildern und Dateien in den Beiträgen im Community-Forum. Grund hierfür ist es, dass bei der regelmäßigen Erstellung von Backups der Webseite, anscheinend der Speicherort der Bilder für das Forum nicht mitgesichert wurden, und daher in den einzelnen Posts im Forum, keine Bilder mehr nach…

Pihole PHP 8.3 | Pihole immer mit der aktuellsten PHP-Version

Pihole mit PHP 8.3 auf dem Raspberry Pi OS installieren In diesem Tutorial ‚Pihole mit PHP 8.3 installieren‘ möchte ich euch gerne zeigen, wie ihr im Jahr 2024, einen Pihole-DNS-Server sicher mit einer aktuellen PHP-Version auf eurem Raspberry Pi installieren könnt. Hintergrund von diesem Tutorial Bei einer Testinstallation von Pihole mit Debian 11 auf meinem…

Pihole VPN jetzt mit Wireguard im Jahr 2024 nutzen

Pihole VPN – Keine Werbung auf dem Smartphone In diesem Tutorial ‚pihole VPN mit Wireguard‘ möchte ich euch gerne zeigen, wie ihr via die Applikation ‚PiVPN‘, euren Pihole auf dem Smartphone, Tablet oder Laptop und somit die Vorteile von Pihole , nämlich ohne lästige Werbung zu surfen, von unterwegs aus auch nutzen könnt. Wie das…

Fazit zu Schutz vor Man in the Middle Angriffe

Wie ihr lesen konntet, gibt es eine Menge an Möglichkeiten, sich eine Schutz Man-in-the-Middle-Angriffe aufzubauen.

Mit diesen Tipps und Tricks seid ihr und euer Netzwerk schon gut und nicht nur vor Sniffing und Man-in-the-Middle-Attacken, sondern auch vor anderen Angriffen auf euer Netzwerk geschützt.

Diese Maßnahmenliste ist schon ziemlich ausführlich aber noch nicht das Ende der Fahnenstange, doch würde andere Maßnahmen schon weitreichende Kenntnisse im Bezug zur IT-Netzwerk / Sicherheit erfordern und ich daher bewusst darauf verzichtet habe, da diese Tipps in meinen Augen vollkommen für den Hausgebrauch sowie in den meisten Firmen ausreichend sind.

Wie immer, würde ich mich sehr über Feedback von euch freuen!

Diesen Inhalt teilen:

Letzte Aktualisierung am 5.07.2025 / Affiliate Links / Bilder von der Amazon Product Advertising API

Kommentar veröffentlichen