Wie funktioniert eine Firewall?

Was ist eine und wie funktioniert eine Firewall?

In diesem Artikel möchte ich unter anderem mit Hilfe des OSI-Schichten-Modell die Frage „Wie funktioniert eine Firewall“ beantworten. Um Sicherheit in einem Netzwerk zu gewährleisten zu können, ist das Verstehen wie eine Firewall funktioniert, natürlich von größter Wichtigkeit. Daher versuche ich in diesem Beitrag, euch die einzelnen Funktionen einer Firewall hoffentlich verständlich zu erklären. Damit ihr den Datenverkehr optimal auf eure Anforderungen hin steuern könnt.

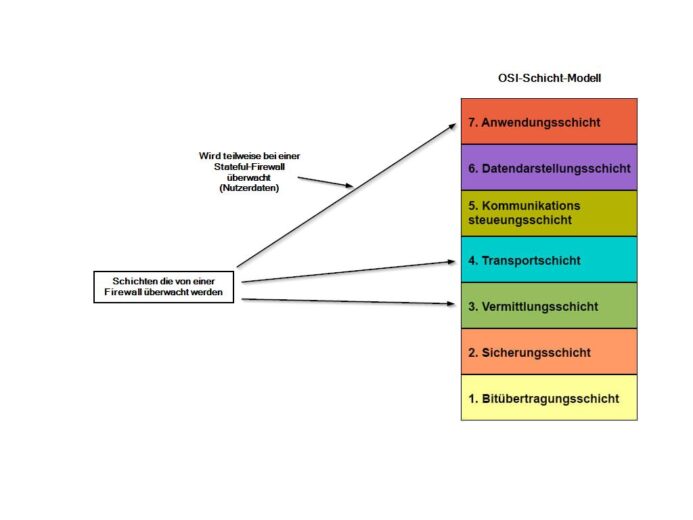

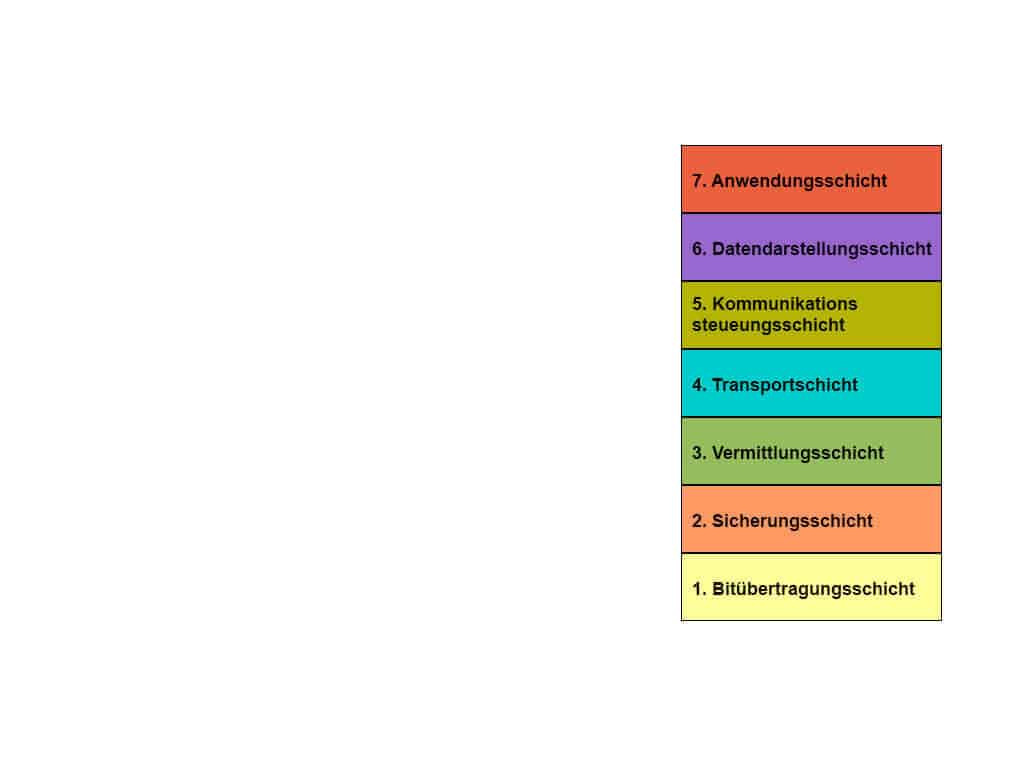

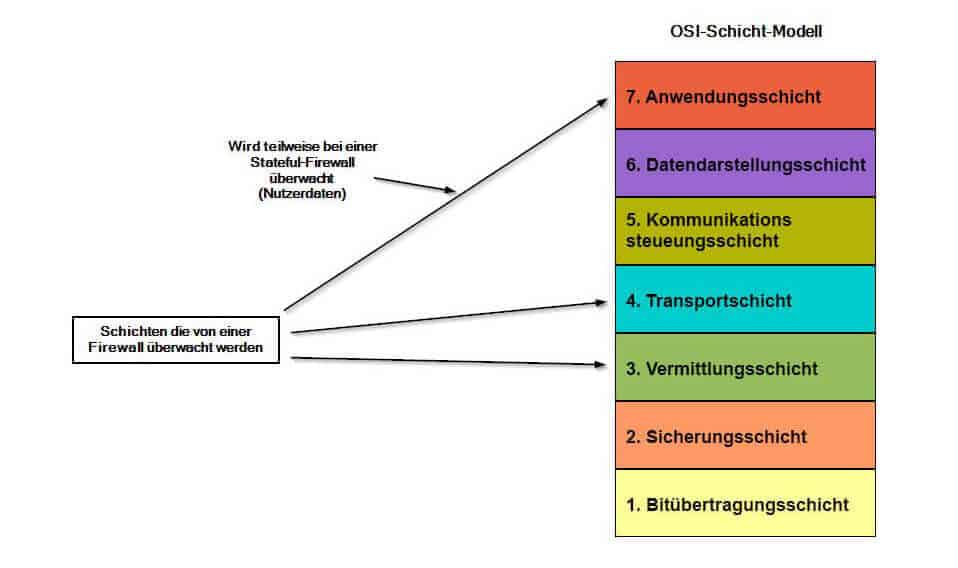

Wenn wir die Funktionsweise einer Firewall aufzeigen wollen, dann sollten wir uns zunächst einmal das OSI-Schicht-Modell näher ansehen.

Wie funktioniert eine Firewall – OSI-Schicht Modell

Das OSI-Modell ist in sieben Sichten unterteilt, wobei hier zum Thema Firewall nur die Schichten 3, 4 und 7 von Bedeutung sind.

OSI-Modell Schicht 3 – Vermittlungsschicht (Network-Layer)

Der Network-Layer beziehungsweise die Vermittlungsschicht ist für das Schalten von Verbindungen (leistungsorientierten Diensten) sowie bei paketorientierten Diensten für die Weitervermittlung von Datenpakete zuständig. Wichtig ist hierbei, dass Pakete nicht in andere Schichten gelangen, sondern von Knoten zu Knoten vermittelt werden. Sind “Sender” und “Empfänger” nicht direkt erreichbar, wird den Paketen immer ein neues Zwischenziel (Knoten) zugewiesen, bis das eigentliche Ziel erreicht wurde.

Die Aufgabe der Vermittlungsschicht ist es, den Paketen eine Adressierung zu geben, Aushandlung und Sicherstellung einer gewissen Dienstgüte, Aktualisierung der Routingtabellen und Aufbau des Routings selbst.

Hardware die in dieser Schicht genutzt werden:

- Router

- Layer-3-Switch

Protokolle die in dieser Schicht genutzt werden:

- IP, IPsec, ICMP, X25 (WAN), CLNP

OSI-Modell Schicht 4 – Transportschicht (Transport-Layer)

Die Transportschicht ist für die Segmentierung und Stauvermeidung des Datenstroms zuständig.

Die Segmente werden Service Data Unit genannt und werden auf der vierten Schichtebene transportiert. Zur Adressierung wird dem Datensegment eine vierte Schicht-Adresse zugeteilt, diese Adresse ist dann der Port. Dieses Datensegment wird dann in ein Datenpaket gekapselt und kommt in die dritte Schicht (Vermittlungsschicht).

Protokolle:

- TCP, UDP, SCTP, DCCP

OSI-Modell Schicht 7 – Anwendungsschicht (Application-Layer)

In der Anwendungsschicht werden Funktionen für Anwendungen (dessen Kommunikation) zur Verfügung gestellt. Hier werden dann die Verbindungen zu den unteren Schichten hergestellt, des Weiteren finden hier auch die Dateneingaben sowie Datenausgaben statt.

Anwendungen (Apps):

- E-Mail-Programme, Messaging (z.B. Facebook, Twitter, etc.), Browser

Was ist eine Firewall

Grundfunktionen einer Firewall

Als Grundfunktion nutzt die Firewall sogenannte Paketfilter. Dieser Paketfilter arbeitet nach statischen Regeln und überprüft jedes Datenpaket einzeln, kann aber keine Verbindungen zu vorherigen Paketen herstellen.

Eine erweiterte Form der Paketfilterung ist die sogenannte Stateful Inspection. Bei dieser Paketfilterung werden einzelne Beziehungen zu den überwachten Datenpaketen erkannt und überprüft.

Funktionsweise der Paketfilterung

Bei der Paketfilterung werden die Datenpakete anhand einer Netzwerkadresse identifiziert und wird ihren Zielen entweder zugeführt oder geblockt. Um diese Richtlinien umzusetzen werden bei den einzelnen Datenpaketen die Header-Informationen ausgewertet und nach diesen Informationen regelbasiert behandelt. Die Paketfilterung arbeitet somit in den Schichten Transport-Layer (Schicht 4, Port), Network-Layer (Schicht 3, IP-Adresse) sowie bei manchen Stateful-Firewalls noch die Schicht Application-Layer (Schicht 7, hier die Nutzerdaten) des OSI-Modells.

Funktionsweise der Stateful Inspection Paketfilterung

Stateful Inspection ist eine dynamische Art der Paketfilterung. Hierbei wird jede Verbindungsanfrage genauer konkretisiert. Beziehungen zu angefragten Datenpaketen und abgegebenen Datenpaketen werden hierbei untersucht und somit kann eine genauere Zuordnung der erlaubten Datenpakete getroffen werden. Hierdurch wird sichergestellt, dass nur beteiligte Kommunikationspartner auf die Verbindung zugreifen können.

Wie funktioniert eine Firewall – Arten von Firewall

Personal Firewall

Die Personal Firewall oder auch Desktop Firewall genannt, ist eine Sicherheits-Software, die die Kommunikation eines einzelnen Computers überwacht. Die Personal Firewall ist einzeln oder in vielen Antiviren-Sicherheitslösungen der bekannten Hersteller enthalten. Ob diese Art von Sicherheitslösung aus der Sicht der Sicherheit eures Computers empfehlenswert ist, bleibt mal dahingestellt. Hierzu habe ich vor einiger Zeit auch mal einen Beitrag geschrieben. In dem

Externe Firewall

Eine externe Firewall auch Hardware Firewall genannt, überwacht die Kommunikation je nach Ausstattung der Hardware, entweder ein internes Netzwerk (LAN, zum Beispiel Firmennetzwerk) oder mehrere Subnetze gegenüber anderen Netzwerksegmente (WAN, zum Beispiel Internet) gegen unberechtigte Zugriffe.

Wobei zu Verständlichkeit der Begriff Hardware Firewall hier ein wenig irreführend. Denn eine Firewall basiert immer auf eine Software. Hardware Firewall beschreibt nur die Tatsache, dass diese Sicherheits-Software auf einer separaten Hardware untergebracht ist.

- Integriert in Omada SDN Zentralisiertes Cloud-Management und intelligente Überwachung

- Zentralisierte Verwaltung Cloud-Zugang und Omada-App für höchsten Komfort und einfaches Management

- Fünf Gigabit-Anschlüsse Kabelgebundene Hochgeschwindigkeits-Konnektivität

- Bis zu 4 WAN-Anschlüsse 1 Gigabit-WAN-Port und 3 Gigabit-WAN/LAN-Ports mit Lastausgleich erhöhen...

- Hochsicheres VPN Unterstützt bis zu 20× LAN-to-LAN IPsec, 16× OpenVPN*, 16× L2TP und 16× PPTP...

- Netzwerksicherheits-Firewall, empfohlen für kleine Büros, Heimbüros und Einzelhandelsstandorte...

- Maximaler Durchsatz: 350 Mbps SPI Firewall, 90 Mbps VPN, 20k Sessions (Ergebnisse können je nach...

- Gigabit-Ports mit hohem Durchsatz (1x WAN und 4x LAN/DMZ) für schnelle lokale Netzwerkverbindungen

- Unterstützung für 10 gleichzeitige IPSEC VPN-Verbindungen für Remote-Office-Verbindungen oder...

- Optionales Sicherheitslizenzpaket zur Aktivierung von Web-Filterdiensten und flexibler Verwaltung...

- Kompatibel mit pfSense, 4 x Intel i226-V 2,5 GbE RJ45 LAN, 2 x USB 3.0, 2 x USB 2.0, 1 x RJ45...

- Intel N150 Modell: 1 x DDR5 SODIMM non-ecc RAM-Steckplatz, unterstützt 4800 MHz.

- Unterstützt zwei Speicher: 1 x M.2 NVMe/PCIe 3.0 x 1 2280 SSD + 1 x 2,5'' SATA 3.0 7 mm SSD/HDD.

- 1 x SIM-Steckplatz, 1 x MPCIE WLAN-Steckplatz, unterstützt WLAN/4G/3G (nur USB-Protokoll, 3 zur...

- Unterstützt 1 x HDMI und 1 x DP Dual-4K-Videoanzeige. Unterstützt AES-NI, ESXI, PVE, Watchdog,...

Proxmox VE mit fail2ban absichern

Proxmox VE basierend auf Debian 12 mit fail2ban absichern Eine Möglichkeit einen öffentlichen Proxmox Server gegen Brute Force-Angriffe abzusichern, ist der Einsatz von dem Tool ‚fail2ban‘. In diesem kurzen Tutorial zeige ich, wie mit Hilfe von fail2ban, der Zugriff des Service ‚SSH‘ und der Zugriff auf den Port ‚8006‘ des Dashboards, abgesichert wird. Ausgangslage In…

Video | Pihole mit aktueller PHP-8.3 installieren

https://youtu.be/OwFPGSXQMj0

Aktuelle Probleme mit Fotos im Community-Forum

Leider gibt es zur Zeit Probleme mit der Anzeige von vorhandenen Bildern und Dateien in den Beiträgen im Community-Forum. Grund hierfür ist es, dass bei der regelmäßigen Erstellung von Backups der Webseite, anscheinend der Speicherort der Bilder für das Forum nicht mitgesichert wurden, und daher in den einzelnen Posts im Forum, keine Bilder mehr nach…

Pihole PHP 8.3 | Pihole immer mit der aktuellsten PHP-Version

Pihole mit PHP 8.3 auf dem Raspberry Pi OS installieren In diesem Tutorial ‚Pihole mit PHP 8.3 installieren‘ möchte ich euch gerne zeigen, wie ihr im Jahr 2024, einen Pihole-DNS-Server sicher mit einer aktuellen PHP-Version auf eurem Raspberry Pi installieren könnt. Hintergrund von diesem Tutorial Bei einer Testinstallation von Pihole mit Debian 11 auf meinem…

Pihole VPN jetzt mit Wireguard im Jahr 2024 nutzen

Pihole VPN – Keine Werbung auf dem Smartphone In diesem Tutorial ‚pihole VPN mit Wireguard‘ möchte ich euch gerne zeigen, wie ihr via die Applikation ‚PiVPN‘, euren Pihole auf dem Smartphone, Tablet oder Laptop und somit die Vorteile von Pihole , nämlich ohne lästige Werbung zu surfen, von unterwegs aus auch nutzen könnt. Wie das…

Diesen Inhalt teilen:

Letzte Aktualisierung am 8.07.2025 / Affiliate Links / Bilder von der Amazon Product Advertising API

Kommentar veröffentlichen