Perfect Privacy VPN Test 2019

Perfect Privacy VPN im Test

In diesem Artikel „Perfect Privacy VPN Test“ möchte ich diesen VPN-Dienst mal genauer unter die Lupe nehmen und euch aufzeigen, welche Funktionen ihr hier zu erwarten habt. Natürlich werden ich mich mit dem Thema „Sicherheit von Perfect Privacy VPN“ ausführlich beschäftigen.

Ist der VPN-Dienst von Perfect Privacy mit seinem Firmensitz in der Schweiz wirklich sicher und hält dieser Dienst was die Marketing Abteilung verspricht? Diese Fragen und einen tiefen Einblick in die Möglichkeiten von Perfect Privacy VPN möchte ich euch mit diesem Test beantworten, beziehungsweise näherbringen.

Standorte der Server

Momentan (Stand August 2019) sind in 26 Ländern, 58 Server verfügbar. Einige Server erlauben kein P2P (8 Server) zu nutzen.

Zur besseren Übersicht habe ich euch die aktuellen Server nach Funktionalität in den beiden Tabellen aufgelistet.

Server Perfect Privacy VPN

| Land | Tor-Netzwerk | P2P |

|---|---|---|

| Niederlande | Ja | Ja |

| Schweiz | Ja | Ja |

| Serbien | Ja | Ja |

| Deutschland | Ja | Ja |

| Rumänien | Ja | Ja |

| Ägypten | Ja | Ja |

| Frankreich | Ja | Nein |

| USA | Ja | Nein |

| China | Ja | Ja |

| Türkei | Ja | Ja |

| Großbritannien | Ja | Ja |

| Spanien | Ja | Ja |

| Schweden | Ja | Ja |

| Australien | Ja | Ja |

| Italien | Ja | Ja |

| Kanada | Ja | Ja |

| Russland | Ja | Ja |

| Norwegen | Ja | Ja |

| Tschechien | Ja | Ja |

| Island | Ja | Ja |

| Lettland | Ja | Ja |

| Singapur | Ja | Ja |

| Israel | Ja | Ja |

| Japan | Ja | Ja |

Funktionen von Perfect Privacy VPN in der Übersicht

Perfect Privacy VPN bietet eine Menge an Funktionen, um eine VPN-Verbindung noch sicherer zu gestalten.

Zum Verständnis möchte ich euch in einem kurzen Exkurs anbieten und die meist verbreitete Angriffsmethode vorstellen, die bei VPN-Verbindungen genutzt wird, um eine VPN-Verbindung zu kompromittieren.

Wie funktionieren Angriffe auf eine VPN-Verbindung?

Angriffe auf die VPN-Verbindungen entstehen zumeist durch die Kompromittierung der Server, die die Gegen- / Vermittlungsstelle bei einer VPN-Verbindung darstellen (VPN-Client nach VPN-Server zum Server des Endziels). Werden diese VPN-Server durch den Angreifer kompromittiert, kann der Angreifer die verschlüsselte Verbindung manipulieren und so den Traffic zwischen Client (dein Endgerät) und Ziel (Webseite) analysieren.

In vielen Ländern mit restriktiven Internetvorschriften (China, Russland, etc.), aber auch in Ländern mit Überwachungsbefugnissen (USA, England, vielleicht auch Deutschland) können Server-Betreiber und Internet Service Betreiber gezwungen werden, den Behörden den Zugriff auf Ihre Infrastruktur zu gewähren. Haben diese Behörden einen Zugriff auf die Infrastruktur des Betreibers, so können diese den Vorteil einer VPN-Verbindung aushebeln.

NeuroRouting – KI basiertes Routing

NeuroRouting ist eine Funktion, die von dem Team von Perfect Privacy entwickelt wurde. Das Routing wird hier mithilfe von künstlicher Intelligenz optimiert. Diese Funktion soll für noch mehr Sicherheit bei einer VPN-Verbindung sorgen.

Hier ein Überblick über die Funktionalität im Einzelnen:

Durch die Nutzung des KI basierten Routing lernt der Algorithmus immer weiter hinzu und berechnet somit die sicherste Route im Internet.

Da sich im Internet das Routing immer stark verändert, kann mit Hilfe der künstlichen Intelligenz, immer dynamisch darauf reagiert werden und somit immer der beste Weg für die VPN-Verbindung werden. Einzig bei Funktionen wie P2P muss diese Funktion ausgeschaltet werden.

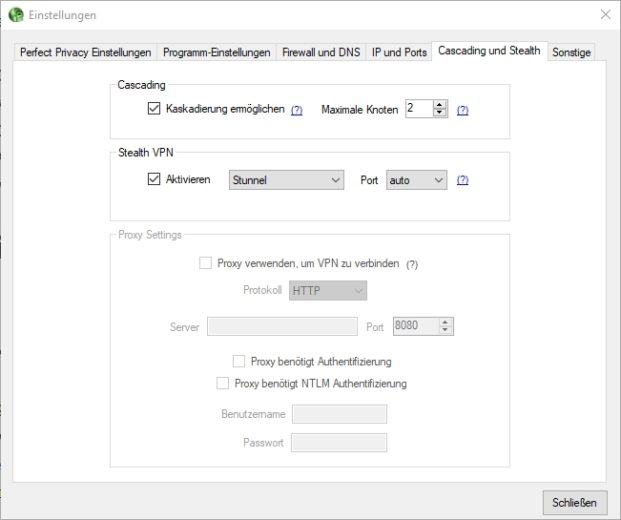

Multi-Hop VPN – Kaskadieren von VPN-Servern

Perfect Privacy bietet mit der Funktion Multi-Hop eine Kaskadierung von bis zu vier Servern an. Unter Kaskadierung im Bereich VPN versteht man, dass man eine VPN-Verbindung über mehrere VPN-Server hinweg zum Zielserver aufbaut. Dadurch kann eine noch höhere Verbindungssicherheit erzeugt werden. Diese Verbindung über vier VPN-Server kann durch das Einbinden von Proxy Servern und SSH-Tunneln weiter erhöht werden.

Was ist ein Proxy-Server?

Über die Eigenschaften von Proxy-Server habe ich schon einmal einen Beitrag geschrieben. Diesen Beitrag findet ihr hier:

Was ist eine Kaskadierung überhaupt?

Durch die Nutzung einer „echten“ Kaskadierung der VPN-Verbindung, wir es Angreifern erheblich erschwert beziehungsweise nahezu unmöglich gemacht, eure VPN-Verbindung aufzuhebeln.

Mit einer „echten Kaskadierung“ meine ich, dass bei der Nutzung mehrerer VPN-Verbindungen, die Verschlüsselung der einzelnen Verbindungen in sich verkapselt werden und somit eine Rückverfolgung des Nutzers nicht mehr möglich ist. Dieses Prinzip nutzt auch das Tor-Netzwerk (Wikipedia).

TrackStop

Durch die Nutzung der Funktion TrackStop, könnt ihr euch direkt auf dem VPN-Server vor unerwünschte Nebenwirkung des Internets schützen. Das soll heißen, dass ihr durch das aktivieren der Funktion TrackStop von Perfect Privacy, euch vor folgende Gefahren oder Spionage eurer Daten schützen könnt:

Stealth VPN

Eine weitere Funktion bei Perfect Privacy ist Stealth VPN. Mit Stealth VPN werden die Pakete eine VPN-Verbindung getarnt, damit diese wie übliche Datenpakete einer https-Verbindung aussehen und so nicht bei einer eingesetzten Deep Packet Inspection (DPI) durch die Firewall eines Netzwerks des aufgerufenen Landes erkannt werden. Dies ist nützlich, wenn ihr eine VPN-Verbindung in einem Land nutzen wollt, die den Einsatz einer VPN-Nutzung untersagt.

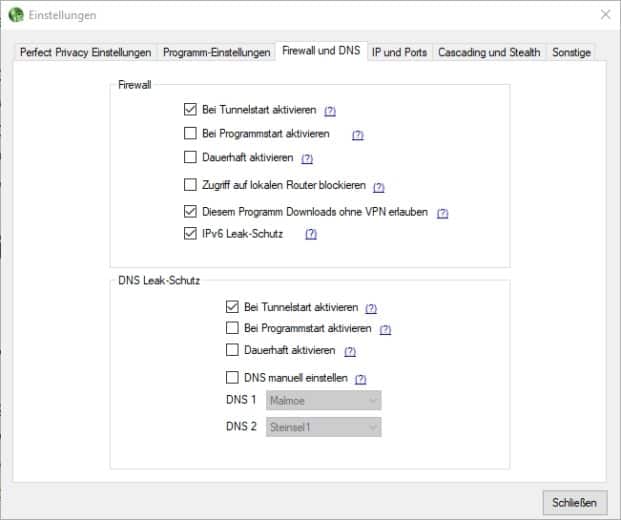

Schutz vor DNS-Leaks

Die beste VPN-Verbindung nützt nichts, wenn bei einem Aufruf einer Webseite die übersetzte Internetadresse/Hostname (IP-Adresse Server -> Fully-Qualified Host Name) von einem dritten DNS-Anbieter, am VPN-Tunnel vorbei an den Client zurückgesendet wird. Somit kann durch so einen DNS-Leak die Anfrage an ein Endziel zum Client zurückverfolgt werden.

Daher wird bei Perfect Privacy der komplette Verkehr durch die VPN-Verbindung getunnelt und so ein DNS-Leak verhindert.

Kill-Switch

Wie auch bei ProtonVPN wird auch bei Perfect Privacy VPN die Funktion Kill-Switch angeboten. Anders wie bei dem Konkurrenten aus der Schweiz, ist die Kill-Switch-Funktion bei Perfect Privacy in drei Stufen aufgeteilt. Diese drei Stufen bieten eine höhere Sicherheit für das ausversehende Leaken eurer eingesetzten Identität.

Erste Stufe – Kill-Switch

In der ersten Stufe der Funktion Kill-Switch, die bei einer VPN-Verbindung automatisch aktiviert wird, kannst du nach der manuellen Deaktivierung der VPN-Verbindung, normal im Internet weitersurfen.

Zweite Stufe – Kill-Switch

Bei der zweiten Stufe (muss vorab in den Einstellungen aktiviert werden) ist die Funktion Kill-Switch solange aktiviert, wie der Perfect Privat VPN Manager im Hintergrund läuft. Wenn ihr als also eure VPN-Verbindung beendet, werden alle Verbindungen von Programmen auf eurem Client gekappt. Somit ist gesichert, dass nicht ungewollt Verbindungen ohne VPN ins Internet gestattet werden. Beendet Ihr den VPN-Manager von Perfect Privacy, dann läuft die Verbindung wie gewohnt und es wird die Funktion Kill-Switch nicht aktiviert.

Dritte Stufe – Kill-Switch

Die dritte Stufe des Kill-Switch bietet die höchste Sicherheit, wenn es darum geht, ungewollt Daten von euch nach „Außen“ zu senden.

In dieser Stufe ist die Kill-Switch-Funktion immer auf eurem Rechner aktiviert. Auch wenn der VPN-Manager nicht läuft. So bietet sich diese Funktion an, wenn ihr ein System nutzt, das auf keinen Fall Daten von sich im Internet preisgeben soll.

Nutzung des Tor-Netzwerks mit Perfect Privacy VPN

Die Nutzung des Tor-Netzwerk ist anders als bei ProtonVPN generell über jeden VPN-Server möglich. Dieses bietet einen erheblichen Mehrwert gegenüber dem Konkurrenten aus der Schweiz, da hier die Nutzung des Tor-Netzwerks erst in den teureren Plänen auf ausgesuchten Servern möglich ist.

Vertrauenswürdigkeit

Aufzeichnung von Benutzerinformationen bei Perfect Privacy VPN

Der Dienst Perfect Privacy VPN hat sich verschrieben, keine Daten von Nutzern des Dienstes zu speichern. Die Dienste laufen auf flüchtigem Speicher, sogenannte RAM-Disks. Diese Speicher verlieren anders als zum Beispiel bei einer Speicherung auf einer Festplatte, alle Daten nach einer Unterbrechung der Spannungsversorgung. Weiterhin werden alle Daten vom Client-Device mit AES 256 Bit verschlüsselt und sind so auch vom ISP nicht einsehbar. Dieser Verschlüsselungsstandard gilt bisher als sicher.

Auch werden verschiedene Tests auf der Homepage angeboten, mit deren Hilfe ihr eure Verbindung überprüfen könnt.

Genutzte Protokolle für die VPN-Verbindung

Bei Perfect Privacy VPN werden Verbindungsprotokolle genutzt, die momentan als sicher eingestuft werden.

Angeboten werden hier die folgenden Protokolle:

Die folgenden Protokolle werden nicht unterstützt:

Geschwindigkeit der Perfect Privacy VPN Verbindungen

Die Geschwindigkeit bei Perfect Privacy war in meinen Tests immer gut. Natürlich geht die Latenz der Verbindung bei der Nutzung von einer VPN-Verbindung über mehrere VPN-Server (Multi-Hop) in die Knie, aber dies ist keine große Überraschung.

Die Server sind zu meisten Teilen per 1 Gbit/s angebunden.

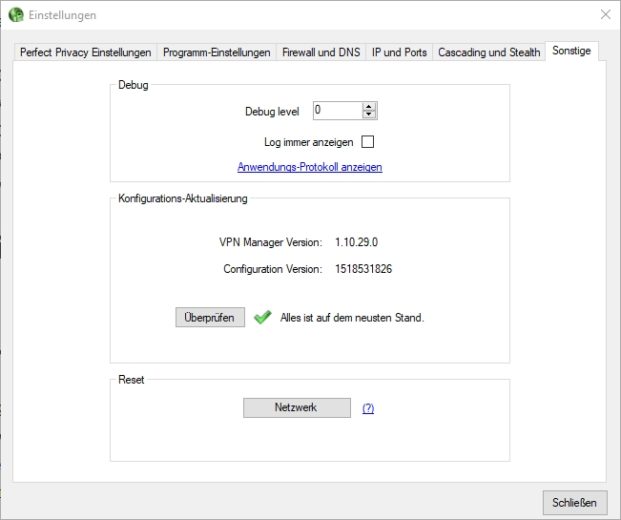

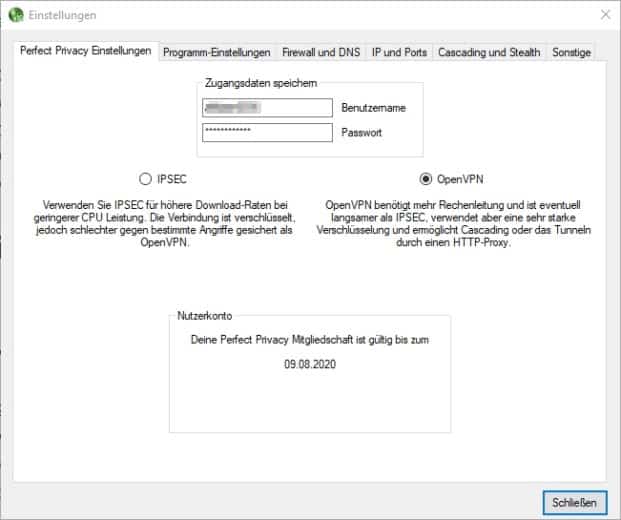

Bedienung Perfect Privacy VPN Manager

Die Auswahl an Client-Software und Anleitungen zur Einrichtung von Perfect Privacy VPN auf Router unterschiedlicher Hersteller ist groß.

Client Software gibt es Linux, Windows, Android und macOS. Natürlich gibt es auch Anleitungen, um die VPN-Verbindungen manuell auf den verschiedenen Systemen einzurichten. Einen Eindruck über die Benutzerfreundlichkeit der Software (unter Windows) könnt ihr weiter unten in diesem Beitrag lesen.

Generell bietet Perfect Privacy in seinem Forum einen guten Support bei der Einrichtung an. Hier sind auch viele User die einem mit Tipps und Tricks weiterhelfen.

Weiterhin bietet Perfect Privacy auch deutschsprachigen Support per Mail an.

Möglichkeiten der Installation / Einrichtung des VPN-Zugangs

Hier findet ihr eine Liste der unterstützten Systeme und wenn ihr auf die Namen der einzelnen Systeme klickt, dann gelangt ihr gleich auf die Seite mit der dazugehörigen Anleitung. Hier könnt ihr dann gegebenenfalls auch eine Software / App herunterladen.

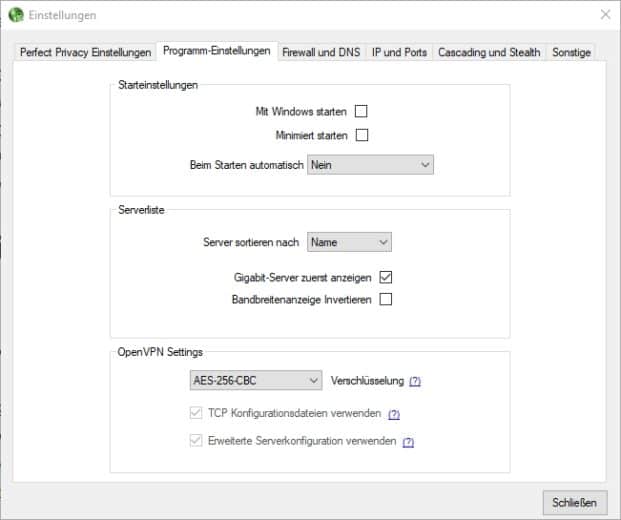

Windows 10 Software

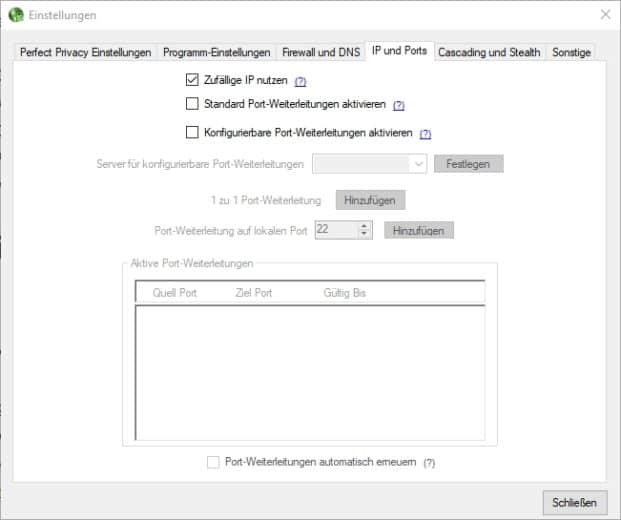

Die Windows Client Software von Perfect Privacy VPN bietet alle Einstellmöglichkeiten, wie zum Beispiel die Anzahl der Server für die Kaskadierung, Auswahl des VPN-Protokolls, Einstellung von Stealth VPN, Einstellungen für den DNS-Leak-Schutz und vieles mehr an. Die Bedienung ist nach meinem empfinden sehr einfach und erfüllt auf jeden Fall ihrem Zweck.

Zahlungsmöglichkeiten bei Perfect Privacy VPN

Gerade bezugnehmend auf die nicht zurück Verfolgbarkeit bei der Nutzung einer VPN-Verbindung ist nicht nur die Nutzung einer Wegwerf-Email-Adresse bei der Anmeldung / Buchung des VPN-Dienst von Vorteil, sondern verhält es sich auch bei der Zahlungsmöglichkeit so, dass es die Möglichkeit gibt, eine Zahlungsweise zu nutzen, wo die Rückverfolgung zumindest eher schwierig ist (zum Beispiel Bitcoins).

Daher habe ich euch die möglichen Zahlungsmöglichkeiten hier mal aufgeführt.

Perfect Privacy VPN Test 2019 – Die angebotenen Tarife

monatliches Abo

monatlich

Abrechnung monatlich

einjähriges Abo

monatlich

Abrechnung jährlich im Voraus 119,99 €

zweijähriges Abo

monatlich

Abrechnung für zwei Jahre im Voraus

Bewertung und Fazit über Perfect Privacy VPN

[rwp_box id=“0″]

Dieser Text enthält Affiliate-Links. Damit unterstützt du diesen Blog! Und für die DSVGO: „Als Amazon-Partner verdiene ich an qualifizierten Käufen.“ Danke!

Diesen Inhalt teilen: