Was ist ein Intrusion Prevention System (IPS)?

- Was ist der Unterschied zwischen einem Intrusion Detection- (IDS) und Intrusion Prevention-System (IPS)?

- Methoden der Angriffserkennung oder Angriffsabwehr

- Welche Methoden der Angriffserkennung gibt es bei einem Intrusion Prevention System?

- Vor- und Nachteile von IDS- und IPS-Systeme

- Fazit – Intrusion Prevention Systeme und Intrusion Detection Systeme

- Weiterführende Informationen und Download zum Thema

In diesem Beitrag möchte ich euch gerne näherbringen, was man unter einem ‚Intrusion Prevention System‘ versteht und wie man dieses Sicherheits-System einsetzt um das eigene Netzwerk vor Angriffe zu schützen. Dieser Beitrag dient nicht als Tutorial wie ihr diese Netzwerk-Schutz-Komponente einrichten könnt, sondern soll den Begriff ‚IPS‘ genauer definieren sowie euch bei der Entscheidung helfen, ob diese in eurem Projekt / Netzwerk eingesetzt werden soll.

Was ist der Unterschied zwischen einem Intrusion Detection- (IDS) und Intrusion Prevention-System (IPS)?

Hierzu werden je nach genutztem System (herstellerabhängig), verschiedene Analysemethoden zum Erkennen von Angriffen herangezogen.

Intrusion Detection System

Das Intrusion Detection System (IDS) ist eine passive Überwachung von Computersystemen und Computernetzwerken und dient dem Ziel aktiv Angriffe zu erkennen und diese zu protokollieren und ja nach Einstellung diese Alarmmeldungen an die zuständige verantwortliche Person / Stelle weiterzugeben, damit Angriffe oder Missbräuche frühzeitig erkannt werden und Gegenmaßnahmen gegeben falls eingeleitet werden können.

Intrusion Prevention System

Im Gegensatz zum vorherigen Intrusion Detection System ist das Intrusion Prevention System eine aktive Überwachungskomponente die nicht nur Angriffe und Missbrauch im Computer- sowie im Computernetzwerk-System erkennen kann, sondern auch in der Lage ist, diese Angriffe abzuwehren.

Diese Abwehr von Angriffen durch das Intrusion Prevention System erfolgt auf verschiedene Arten und unterscheiden sich auch je nach Hersteller.

Die folgenden Maßnahmen sind hierbei am häufigsten anzutreffen:

- Verwerfen von verdächtigen Netzwerkpaketen

- Blockierung von einem bestimmten Paket-Ziel

- Blockierung von einem bestimmten Paket-Absender

- Unterbrechen oder Zurücksetzen von Netzwerk-Verbindungen

- Meldung von Angriffen oder Missbrauch

Methoden der Angriffserkennung oder Angriffsabwehr

Beide Intrusion-Systeme arbeiten sowie erkennen Angriffe oder Missbrauch mithilfe verschiedener Analysemethoden. Diese wiederum sind ebenfalls herstellerabhängig, aber setzen zumeist auf mehrere der Analysemethoden.

Analyse-Komponenten

Auflistung der geläufigsten Methoden und Komponenten

- Netzsensoren zur Überwachung des Netzverkehrs

- Hostsensoren

- Management- / Auswertungs-Station

- Datenbanken-Komponenten

Netzbasierte Sensoren

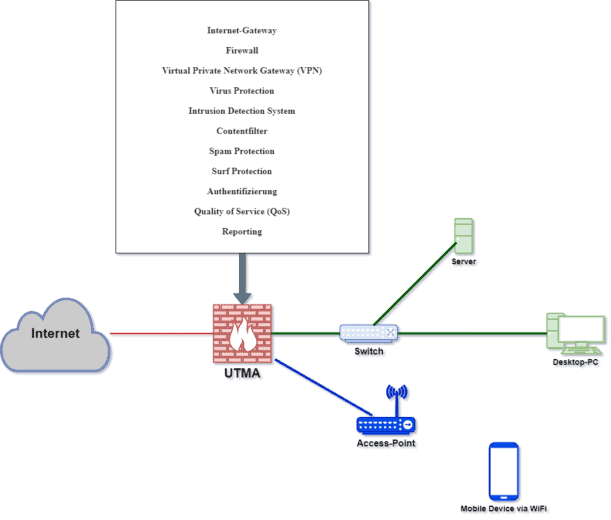

Mit diesen Sensoren werden Netzwerke / Netzwerkbereiche und Netzwerkverkehr von Rechnern auf verdächtige Aktivitäten überwacht. Diese Sensoren werden zum Beispiel auf Unified Threat Management-Firewalls oder auf andere aktive Netzwerk-Komponenten eingesetzt.

Diese Netzsensoren eignen sich zum Beispiel für das Erkennen von Angriffen (Denial of Service und ähnliche Angriffe) auf mehrere Zielsysteme und haben den Vorteil, dass diese Sensoren für den Angreifer ‚unsichtbar‘ im Netzwerk implementiert werden können.

Zu beachten ist, dass Netzsensoren nicht in der Lage sind, Ereignisse in verschlüsselte Form zu erkennen.

Hostbasierte Sensoren

Neben den netzbasierten Sensoren gibt es zur Analyse des Netzwerkverkehrs auch hostbasierte Analyse. Diese werden eingesetzt um Angriffe auf Anwendungsebene sowie Betriebssystemebene zu erkennen (IDS) und abzuwehren (IPS). Die hostbasierten Sensoren werden wie der Name schon nahelegt, auf Host-Systemen wie beispielsweise Servern oder Computer installiert werden, um dann dessen Prozesse und Datenverkehr zu analysieren.

Im nachfolgendem werden die unterschiedlichen Überwachungstypen aufgeführt.

Systemüberwachung

Bei der Systemüberwachung wird eine Überwachung auf der Prozessebene durchgeführt. So werden Zugriffe auf Dateien und Applikationen (fehlgeschlagene Anmeldeversuche, Zugriffsverletzungen, anormale Verhaltensmuster) überwacht und bei positivem Ergebnis, verworfen.

Integritätsüberwachung

Die Integritätsüberwachung überwacht Dateiveränderungen mittels Hash-Vergleich

Applikationsüberwachung

Bei dieser Überwachungsmethode wird der Datenverkehr sowie Zugriffe von Applikationen (Anwendungen) überwacht. Diese Überwachungsmethode wird auch bei diversen Herstellern als Applikation-Control bezeichnet. Diese Applikationen werden meist über Pattern der Hersteller definiert.

Hostspezifische Überwachung

Bei dieser Methode wird der Netzwerkverkehr auf dem dezidierten System überwacht und hat den Vorteil, dass auch verschlüsselter Datenverkehr auf allen Protokollebenen überprüft / überwacht werden kann.

Vor- und Nachteile hostbasierter Sensoren

- Hostbasierte Sensoren können gegenüber den Netzsensoren die tatsächlichen Reaktionen des zu überwachenden Systems überwachen und gegeben falls Zugriffe verwerfen.

- Bei dieser Überwachungsmethode ist auch die Analyse von verschlüsselten Netzwerkverkehr möglich.

- Hostbasierte Sensoren müssen auf dem jeweilig zu überwachendem System ausgeführt werden

- Hostbasierte Sensoren sind für den Angreifer sichtbar und können im Gegensatz zum netzbasierten Sensor nicht unsichtbar betrieben werden.

- Zusätzliche Belastung des zu überwachenden Systems

Management- / Auswertungs-Station

Unter Management- / Auswertungsstation versteht man die Konfigurations- / Auswertungs- / Management-Oberfläche mit der das Intrusion Detection System / Intrusion Prevention System administriert werden kann. Bei den UTM-Firewalls ist diese Administrationsoberfläche in der GUI der jeweiligen UTM-Firewall integriert. Bei dezidierten Systemen läuft zumeist ein Webserver auf der dezidierten Hardware der IDS- / IPS-Lösung.

Datenbank-Komponenten

Die Datenbank-Komponente dient zur Speicherung von Ereignissen bei der Bedrohungs-Analyse und ermöglicht so eine spätere Analyse und Forensik der Angriffe. Diese Daten werden ja nach Hersteller entweder in einer Datenbank oder in einem LOG-File abgespeichert.

Welche Methoden der Angriffserkennung gibt es bei einem Intrusion Prevention System?

Es gibt unterschiedliche und oft auch herstellerabhängige Methoden der Angriffserkennung. Zum einem gibt es hier Erkennung durch Angriffsmuster, die Angriffsanalyse durch Erkennung von Anomalien und die Wechselbeziehungen von Ereignisdaten.

Signaturbasierte Angriffserkennung

Bei dieser Angriffserkennung wird mithilfe von definierten bekannten Signaturen (zum Beispiel Pattern-Matching) der Netzwerk- / Datenverkehr überwacht. Diese Überwachung geschieht entweder durch Zeichenerkennung (pattern-matching) und / oder komplexeren Verhaltensmustern.

Analyse von Anomalien im Netzwerk oder Datenverkehr

Weiterhin gibt es noch die Analyse von Angriffen durch die Erkennung von Anomalien im Netzwerkverkehr. Diese Analysen werden je nach Hersteller von Intrusion Prevention Systeme auf unterschiedlicher oder kombinierter Weise durchgeführt. Daher findet ihr ihr en den nächsten Absätzen die verschiedenen Arten der Anomalie Analyse.

Protokoll-Analyse

Bei der Protokoll-Analyse wird mit Protokollspezifikationen der zu analysierender Netzwerkverkehr untersucht. Bie dieser Methode ist auch eine gute Performance der IPS zu erwarten, da hierbei nicht eine Vielzahl an Signaturen abgearbeitet werden muss. Hat aber auch den Nachteil, dass bei Angriffen die auf Fehlern in der Protokollspezifikation beruhen, Angriffe nicht erkannt werden können.

Analyse auf statische Daten bezogen

Diese Methode der Analyse wird manuell durch Fachpersonal durchgeführt. Hier werden verfügbare Ereignisdaten überprüft und dann Gegenmaßnahmen durchgeführt. Diese Art der Analyse ist sehr fehleranfällig und sollte nur von sehr erfahrenen Fachleuten durchgeführt werden. Bei falscher manueller Analyse kann durch falsches Handeln, können hierbei Sicherheitslücken ins System versehentlich implementiert werden.

Analyse mithilfe ‚Künstlicher Intelligenz‘

Gerade im Bereich der kommerziellen Anbieter von UTM-Firewalls oder dezidierten Intrusion-Prevention-Systemen, ist der Einsatz von ‚Künstlicher Intelligenz‘ momentan sehr im Kommen. Hierbei wird durch eingelernter Verhaltensmuster-Analyse maschinell eine Analyse von Anomalien im Netzwerkverkehr durchgeführt. Hier kann die Fehlerrate wie bei der manuellen Analyse ebenfalls nicht außer Acht gelassen werden. Kombiniert mit anderen Arten der Angriffserkennung wird das meiner Meinung nach, die Zukunft der Angriffserkennung werden.

Honeypot-Analyse

Zuletzt gibt es noch die Honeypot-Analyse bei einem Intrusion Detection System sowie Intrusion Prevention System. Bei dieser Art der Analyse, wird ein dezidiertes System eingesetzt (Server, Netze, Prozesse, Programme), welches keinen produktiven Zweck erfüllt, sondern ausschließlich als Köder (Honigtopf) in der Infrastruktur implementiert wird. Diese Art der Analyse, eignet sich sehr gut zur Angriffs-Analyse aber ist nicht dazu geeignet, Angriffe auf produktive Systeme im Netzwerk zu erkennen.

Bei der Analyse in einem Intrusion Prevention System oder einem Intrusion Detection System kann durch das Umleiten von nicht eindeutig gerouteten Zugriffen auf Netzwerk-Komponenten, diese Zugriffe zur weiteren Analyse an einem Honeypot geleitet werden und bei positivem Ereignis, dieser Zugriff verworfen werden.

Vor- und Nachteile von IDS- und IPS-Systeme

Der Einsatz von Intrusion Detection- / Intrusion Prevention Systeme hat neben dem Vorteil einer zusätzlichen Schutzschicht Computernetzwerk leider auch einige mehr oder minder große Nachteile. Zum einen äußert sich ein Nachteil dadurch, dass beide Systeme sehr Ressourcen lastig sind und daher sehr performante Hardware brauchen. Gerade in größeren Netzwerken (viele Nutzer / Geräte) ist die Auslastung der Firewall-Hardware sehr groß.

Dieser Umstand kommt daher, dass diese Überwachungs-Systeme den ganzen Netzwerkverkehr in Echtzeit überprüfen müssen. Soll heißen, dass jedes einzelne Datenpaket überprüft werden muss, was natürlich dem Hardware-System, sehr viel Prozessorleistung abverlangt.

Daher bedenkt bitte bei eurer Auswahl für die Hardware einer Open Source-Firewall daran, die Hardware auf die Bedürfnisse eurer Infrastruktur und Datenaufkommen richtig zu dimensionieren. Einen Überblick für Hardware-Lösungen für freie Firewall-Distributionen findet ihr hier in dieser Übersicht.

Ein weiter Nachteil eines Intrusion Prevention System ist, dass die Konfiguration, wenn diese sehr strikt ist, sehr aufwendig ist. Daher solltet ihr zunächst das Regelwerk für die Erkennung von Angriffen / Missbrauch aktivieren und dann die Alerts (Alarmmeldungen) in der Log-Ausgabe genau betrachten / auswerten. So habt ihr eine Übersicht, welche gewünschten Dienste / Anwendungen, welche Verbindungen aufbauen, damit diese dann als Ausnahme konfiguriert werden können.

Fazit – Intrusion Prevention Systeme und Intrusion Detection Systeme

Beide Systeme IPS sowie IDS sind nach meiner Meinung als Schutzschicht im Netzwerk unverzichtbar. So hilft das IDS Missbrauch sowie Angriffe von außen, aber auch aus dem Inneren eins Netzwerks, zu protokollieren und dadurch entsprechende Sicherheitsmaßnahmen einzuleiten. Eines dieser Sicherheitsmaßnahmen ist der Einsatz eines Intrusion Prevention Systems, um analysierte Angriffe und Missbräuche, erfolgreich aus dem Datenstrom zu verwerfen.

Ich hoffe sehr, dass auch dieser Beitrag gefallen hat und ihr euer Wissen zu diesem Thema vertiefen konntet. Sollte euch ein Fehler (bitte keine Rechtschreibfehler 😉 ) aufgefallen sein, so hinterlasst einfachen einen Kommentar, oder nutzt das Kontaktformular um mir diesen Fehler / Hinweis zukommen zu lassen.

Gerne freue ich mich sehr um eure Unterstützung in Form einer kleinen Spende für diesen Blog! Diese Spenden investiere ich dann in neue Projekte. Vielen Dank!

Weiterführende Informationen und Download zum Thema

Zur weiteren Informationsbeschaffung über Intrusion Prevention System sowie Intrusion Detection System, möchte ich euch noch eine Ausarbeitung des BSI (Bundesamt für Sicherheit in der Informationstechnologie) ans Herz legen. Den Internet-Link zu diesem Thema findet ihr hier auf dem Server des BSI.

Referenzen

Auszüge aus einer Veröffentlichung des BSI „Einführung von Intrusion-Detection-Systemen„

Diesen Inhalt teilen:

Kommentar veröffentlichen